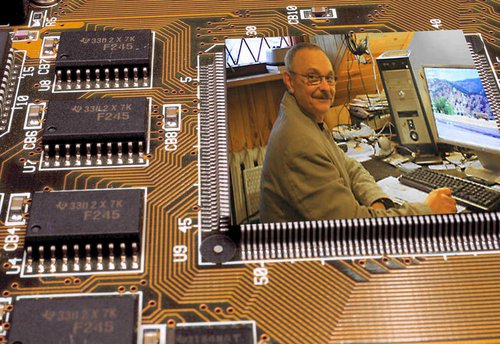

Naukowiec na strychu

Jeśli przyjdzie ochota, żeby się włączyć do jakiejś dyskusji na portalu gazetowym, to użycie wymyślonego na poczekaniu pseudonimu (dawniej była to ksywa, teraz nick) niewiele zmienia. W każdej chwili można taką osobę zidentyfikować. Niektórzy się bronią i stosują metodę częstego zmieniania nicków, co tylko na krótko zabezpiecza przed rozpoznaniem przez uczestników danego forum. Dyskutant, zwany też komentatorem, jest dla bywalców konkretną osobą, nawet jeśli co jakiś czas zmienia płeć. Wielu z nich ma instynkt uczenia się stylów i leksykalnych charakterystyk komentarzy, a że prawie każdy internauta ma ograniczone możliwości manipulowania tekstem, szybko zostaje rozpoznany i kombinowanie z płcią, wiekiem i wykształceniem, a tym bardziej z Nickiem, mija się z celem.

Pewna grupa młodych informatyków w ramach prac koła naukowego napisała prosty program do identyfikowania siatek haseł słowników osobniczych, błędów gramatycznych i indywidualnych zwyczajów interpunkcyjnych w powiązaniu z nickami podawanymi przez dyskutantów forum internetowego. Takie właśnie programy znajdują się w tajnym repertuarze wyszukiwarek typu Google, NetSprint, Wirtualna Polska oraz serwisów zwanych eufemistycznie społecznościowymi – Facebooka, Twittera, Bebo, YouTube, GoldenLine, LinkedIn czy Naszej Klasy.

Cały ruch na portalach i łączach jest notowany. Użytkownicy, którzy chcą się ukryć w sieci, korzystają z węzłów pośredniczących typu proxy. Ma to zapobiegać identyfikacji adresu sieciowego i sprzętowego komputera, a także śledzeniu tras komunikacji. Komputer internauty wysyła do proxy informację, z którym adresem chce się połączyć, proxy pobiera spod tego adresu dane, na przykład stronę www, i odsyła użytkownikowi. Serwis pobieranej strony nie wie, kto wysłał żądanie, bo pośrednik o tym nie informuje. Do niedawna pozwalało to na anonimowe korzystanie z Internetu. Serwery proxy powinny kasować adresy komputerów, które wysyłają żądania, ale wiele wskazuje na to, że już tego nie robią. Przeciwnie, gromadzą informacje o użytkowniku lepiej niż inne, rozproszone węzły komunikacji sieciowej. Nawet tak zwany Tor (ang. the onion router), sieć z trasowaniem wielowarstwowym (cebulowym), czyli DeepWeb (sieć głęboka), ukryta przed zwykłymi użytkownikami, a służąca hakerom, oszustom, złodziejom, pedofilom, mająca zapewniać całkowitą anonimowość, w rzeczywistości jest już kontrolowana przez policje i rządy, które nawet ją dotują. Z całą pewnością Tor nigdy nie zapewniał prywatności (to nie to samo, co anonimowość).

Zupełnie jawnie zbierane są informacje przez serwisy społecznościowe, które wymuszają podawanie wiadomości przez użytkowników. To nowy typ donosicielstwa – samoobsługowo na samego siebie. Szczytowym osiągnięciem w tej dziedzinie jest Facebook, w którym znajdują się nie tylko magazyny danych, ale ich zaawansowane analizatory. Inwigilowani całkowicie dobrowolnie i za darmo wyrzekają się wszelkich praw do anonimowości i prywatności. System wpycha się ludziom nie tylko do alkowy i łazienki, ale także do głowy, wyciągając od użytkowników najskrytsze tajemnice. Czyni to w sposób bezbolesny – automatycznie bada teksty, zachowania, reakcje, preferencje. Rozpoznaje nawet kłamstwa, aluzje i ukrywanie zainteresowań.

W serwisach tych wprowadzono liczne pułapki, zastawiane na tych, którzy jeszcze niedawno się opierali i na przekór nachalnemu systemowi umieli zachowywać jakąś część prywatności. Są to infantylne z pozoru zabawy z opinią („co sądzisz o tym lub owym”), osi czasu (przeglądy zdarzeń z życia użytkownika), aplikacje do telefonów komórkowych (kontrola pozycji według dokładnych parametrów geograficznych oraz quasi-bilingowe zapisy rozmów i SMS-ów), albumy zdjęć i rysunków, skanery przynależności i aktywności w grupach, podstępne wymuszacze akceptowania nowych „znajomych”. Samo kliknięcie przycisku „Lubię to” daje co najmniej trzy różne informacje o klikającym, a bywa, że dziesięć. Mark Zuckerberg, założyciel Facebooka, oznajmił, że tych kliknięć jego serwis miał już 1,13 biliona. (Po kliknięciu napis zmienia się na „Nie lubię”, ale nie wywołuje to refleksji użytkowników).

Jeśli do tego dołożymy AUSCANNZUKUS, porozumienie w sprawie szpiegostwa elektronicznego, zawarte przez Australię, Kanadę, Nową Zelandię, Wielką Brytanię i Stany Zjednoczone, w ramach którego uruchomiono Echelon – globalną sieć wywiadu elektronicznego, która notuje wszystko, co się dzieje w kanałach telekomunikacji; także obecność kamer na ulicach i klatkach schodowych (w Polsce przybywa ich w postępie geometrycznym) – to staje się jasne, że nowa bezpieka, system totalnej inwigilacji, ma się całkiem dobrze. Tajnych współpracowników zastępują urządzenia. Prostackie podsłuchy telefoniczne oraz instytucje ochrony prywatności, o których namiętnie pisze prasa, to zasłona dymna.

Wszystko jak z kiepskiej powieści: siedzisz sobie, człowieku, w cichej, siermiężnej pracowni na strychu, gdzie odwiedzają cię tylko żona i kot, a tamci i tak dostają raporty, że jesteś w starej piżamie i zrobiłeś parę min do lustra.

Komentarze

Tylko artykuły z ostatnich 12 miesięcy mogą być komentowane.